HackPark Çözümü -Tryhackme

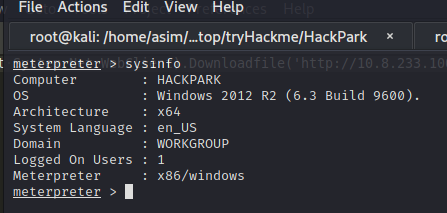

TryHackMe üzerinde bulunan HackPark isimli makineyi başlattığım(deploy) zaman aldığı ip adresi 10.10.254.73'dir. Bu ip üzerinden işlemleri gerçekleştireceğim. Whats the name of the clown displayed on the homepage? Web arayüzüne girdiğimiz zaman bir palyaço bizi karşılıyor. İpucu(hint) olarak verdiği ise, reverse image search'dir. https://www.labnol.org/reverse/ indirdiğimiz resmi yüklediğimiz zaman google üzerinden eşleştirmeleri getiriyor. Show matching images dememiz gerekiyor. Bununla beraber bulduklarım; tim curry ya da pennywise 'dır. Cevap ise pennywise HackPark Task 2 Bizden ilk olarak login dizini bulmamız bekleniyor. Bunun için gobuster veya dirb araçlarını kullanabiliriz. Ben gobuster kullanacağım. gobuster dir -u http://10.10.254.73 -w /usr/share/wordlists/dirb/common.txt -u parametresi hedef ip adresidir, -w ise daha önceden oluşturulmuş dizin listesidir. Ekran çıktısından görüldüğü üzere login panelini bulduk. http://10.10.254.73/admin adresi ile gidebiliriz. gobuster kullanımı What request type is the Windows website login form using? Login…