SUID Ve Yetki Yükseltme

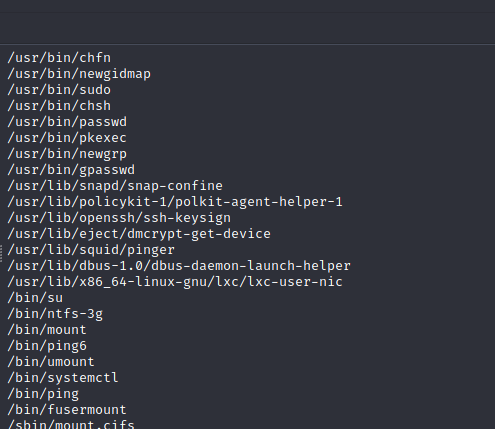

SUID Nedir? SUID, geçiçi olarak programa/dosyaya dosya sahibi gibi çalıştırma yetkisi verir. Aşağıdaki ekran çıktısını yorumlayalım. İlgili çıktıda dosya sahibinin root ve dosya sahibinin grup değerinin root olduğu gözüküyor. Kullanıcı, Grup kullanıcıları ve Diğer kullanıcıların izinlerine baktığımızda W(yazma) yetkisi root kullanıcısında bulunmaktadır. Suid ise burda komut çalıştırıldığı zaman her kullanıcıya geçici olarak W yetkisi vererek shadow dosyasına yazma işlemi yapmasını sağlamaktadır. Eğer böyle olmasaydı normal kullanıcılar şifrelerini değiştiremez olurdu. Hatalı SUID ile Yetki yükseltme Linux dağıtımlarında default olarak ya da hatalı Suid yapılandırmalar sonucunda zafiyetler ortaya çıkmaktadır. Bu zafiyetlerin sömürülmesi için hangi program ya da dosyada Suid değeri bulunduğu tespit etmemiz gerekir. find / -user root -perm -4000 -print 2>/dev/null find komutu ile yaptığımız sorguda en çok sömürülen ve bize iyi bir yetki verebilecek /bin/systemctl komutunu görüyoruz. Bunu kullanarak reverse…